El investigador de seguridad Amit Cerber de Cardigor descubrió una falla grave en Microsoft Detección automática– Protocolo que permite la configuración automática de la cuenta de correo electrónico que requiere solo dirección y contraseña. El error «» detección automática «permite a los atacantes comprar dominios, por ejemplo, autodiscover.com o autodiscover.co.uk, para interceptar las credenciales de cuenta de texto sin cifrar de los usuarios en problemas (o el DNS configurado incorrectamente de sus administradores).

Cardigor compró varios dominios como y los operó como trampas de retroalimentación del 16 de abril al 25 de agosto de este año:

- Autodiscover.com.br

- Autodiscover.com.cn

- Autodiscover.com.co

- Autodiscover.es

- Autodiscover.fr

- Autodiscover.in

- Autodiscover.it

- Autodiscover.sg

- Autodiscover.uk

- Autodiscover.xyz

- Autodiscover.online

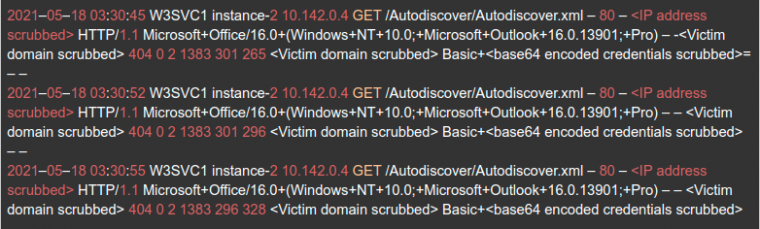

Un servidor web afiliado a estos dominios ha recibido cientos de miles de credenciales de correo electrónico, muchas de las cuales duplican las credenciales de dominio de Windows Active Directory, en texto sin formato. Se envían pruebas de los clientes que solicitan la URL. /Autodiscover/autodiscover.xmlIncluye credenciales codificadas en Base64 de un usuario ya inactivo, con el título de Autorización básica HTTP.

Tres inconvenientes principales contribuyen a la vulnerabilidad general: el comportamiento de «retraso y aumento» del protocolo de detección automática cuando falla la autenticación, la falla al autenticar los servidores de detección automática antes de ceder las credenciales de usuario y la opción de usar primero métodos inseguros como la base HTTP.

Fallo ascendente por detección automática

El verdadero trabajo del protocolo AutoDiscover es simplificar la configuración de la cuenta; quizás pueda ayudar a un usuario normal a recordar su dirección de correo electrónico y contraseña, o las direcciones de SSL, TCP 465 o TCP 587, y los servidores de correo reales están a muchos puentes de distancia.

El protocolo AutoDiscover permite a los usuarios normales configurar sus propias cuentas de correo electrónico sin ayuda, almacenando todas las partes no privadas de la configuración de la cuenta en servidores accesibles al público. Cuando configura una cuenta de Exchange en Outlook, le asigna una dirección de correo electrónico y una contraseña: por ejemplo, [email protected] Con contraseña Hunter2.

Autodiscover se propone encontrar información de configuración en un documento XML publicado, armado con la dirección de correo electrónico del usuario. Probará conexiones HTTP y HTTPS a las siguientes URL. (Nota: contoso Una Microsoft Representación Un ejemplo de nombre de dominio en lugar de un dominio específico).

- http (s): //Autodiscover.example.contoso.com/Autodiscover/Autodiscover.xml

- http (s): //example.contoso.com/Autodiscover/Autodiscover.xml

Hasta ahora, todo bien: podemos suponer razonablemente que a alguien se le permitió conservar los recursos example.contoso.com O es Autodiscover Ha brindado confianza explícita por parte del propietario del dominio del subdominio example.contoso.com Sí mismo. Desafortunadamente, si estos intentos iniciales de conexión fallan, la detección automática dará un paso atrás e intentará encontrar recursos en el dominio de nivel superior.

En este caso, el siguiente paso es buscar Detección automática /Autodiscover/Autodiscover.xml Sobre contoso.com A sí mismo, también Autodiscover.contoso.com. Si esto falla, AutoDiscover fallará nuevamente hacia arriba, esta vez enviando información de correo electrónico y contraseña autodiscover.com Sí mismo.

Esto sería peor si Microsoft tuviera autodiscover.com– Pero la verdad es considerablemente peor. El dominio se registró por primera vez en 2002 y ahora es propiedad de una persona u organización desconocida que utiliza el escudo de privacidad de WHOIS de Kotadi.

Resultados de los corticosteroides

En aproximadamente cuatro meses, Cardigor ingresó a su motor a prueba de pruebas, que recopiló 96,671 nombres de usuario y contraseñas de correo electrónico únicos en texto sin cifrar. La evidencia provino de varias empresas: empresas que cotizan en bolsa, fabricantes, bancos, empresas de energía y más.

Los usuarios afectados no ven los errores HTTPS / TLS en Outlook cuando falla el protocolo de detección automática Autodiscover.contoso.com.br Para Autodiscover.com.br, Seguridad proporcionada contosoLa propiedad de su propio certificado SSL desaparecerá. Quien compra Autodiscover.com.br-En este caso, Cardicore – proporciona su propia certificación, que es satisfactoria incluso si no pertenece a las alertas TLS contoso Todos.

En muchos casos, Outlook o un cliente similar emitirá inicialmente sus credenciales de usuario en un formato más seguro. NTLM. Desafortunadamente, un HTTP 401 simple del servidor web requiere autenticación basada en HTTP en su lugar: el cliente que usa Detección automática cumplirá (generalmente sin error ni advertencia al usuario) y enviará los recursos en texto sin formato codificado en Base64, que se puede leer en su totalidad por el servidor web que responde a solicitudes de detección automática.

Conclusión

La realmente mala noticia aquí es, desde el punto de vista del público en general, que hay Hay No existe una estrategia de mitigación para este error de detección automática. Si la infraestructura de detección automática de su empresa está teniendo un mal día, su cliente «fallará hacia arriba» como se describe, lo que revelará sus credenciales. Esta falla aún no se ha solucionado; según el director senior de Microsoft, Jeff Jones, Cardigor hizo pública la falla antes de informar a Microsoft.

Si es un administrador de red, puede mitigar el problema rechazando las solicitudes de DNS para dominios de detección automática: el protocolo de detección automática no filtrará pruebas si se bloquean todas las solicitudes de resolución de dominio que comienzan con «Detección automática». Incluso entonces, debe tener cuidado: puede tener la tentación de «evitar» tales solicitudes devolviendo 127.0.0.1, Pero esto permitirá que un usuario inteligente detecte el correo electrónico y / o las credenciales de Active Directory de otra persona si engañan al objetivo para que inicie sesión en la computadora del usuario.

Si es un desarrollador de aplicaciones, el ajuste es simple: no active primero la parte defectuosa de la especificación AutoDiscover. Si su aplicación no intenta autenticarse contra el dominio «ascendente» en primer lugar, no filtrará las credenciales de sus usuarios a través de la detección automática.

Para obtener más detalles técnicos, recomendamos encarecidamente el propio Cardigor. Sitio web Detección automática propia de Microsoft Documentos.

Muestra la imagen Just_Super a través de Getty Images